Eine einfache Variante, um sich anonym im Internet zu bewegen bietet das Tor Projekt an. Tor basiert auf dem sogenannten „Zwiebel Prinzip“ (auf Englisch „onion“), weil es die Verbindung in mehreren Schichten, ähnlich dem Aufbau einer Zwiebel anonymisiert. Das erkennt man gleich auch am Logo des Projekts.

Tor schafft dazu vereinfacht gesagt ein eigenes „Unternetz“ im Internet – also quasi ein Internet im Internet.

Über ausgeklügelte Algorithmen werden dabei die Verbindungen derart verschachtelt, dass keiner der an der Kommunikation beteiligten Rechner alle Informationen hat. Das Projekt ist komplett Quelloffen und gilt als extrem sicher und ist dazu geeignet, um höchst vertrauliche Daten anonym zu kommunizieren.

Wenn das alles so einfach und sicher ist, warum nimmt dann nicht jeder Tor? Nun, Tor hat auch einige Nachteile. Zum einen, ist das Surfen damit viel langsamer, als wenn ihr direkt ins Internet geht – die Verbindung wird ja nach dem Zwiebelprinzip künstlich verteilt. Zum anderen müsst ihr, wenn ihr sicher unterwegs sein wollt, auf viele Funktionen eures Browsers verzichten, um zu vermeiden, dass doch jemand eure Identität herausfindet – das heißt viele Seiten können nicht richtig angezeigt werden, wenn ihr anonym sein wollt.

Wie funktioniert surfen über das Tor Projekt?

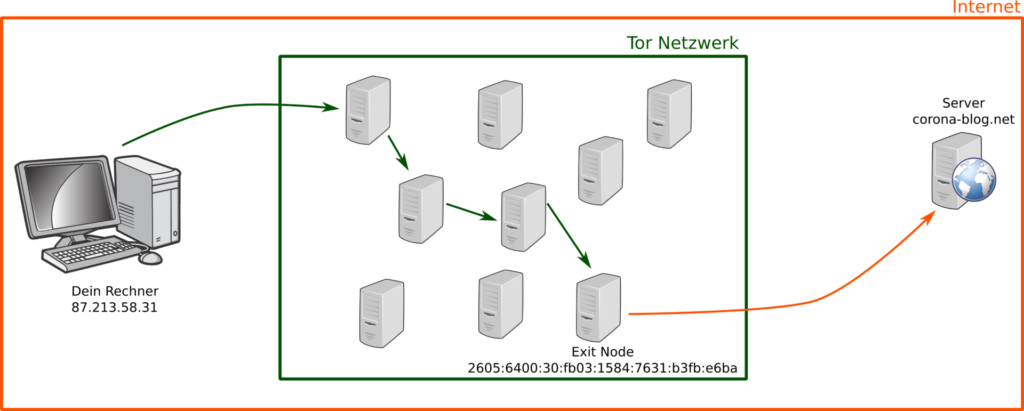

Das Ganze kann man am Besten einfach an einer kleinen Grafik zeigen. Nehmen wir an, ihr habt einen Rechner. Von eurem Internetanbieter bekommt ihr eine Feste Nummer, mit der euer Computer eindeutig zu identifizieren ist – die IP Adresse. Das ist wie die Telefonnummer. Mit dieser seid ihr mit dem Internet verbunden. Unser Server corona-blog.net ist das auch – und somit könnt ihr uns direkt erreichen, wenn ihr im Browser auf corona-blog.net geht. Unser Server sieht dann eure reale IP Adresse – und euer Internetanbieter kann diese Adresse eindeutig euch als Person zuweisen.

Wenn ihr über das Tor Projekt surft und unsere Seite ansteuert, geschieht das nicht direkt, sondern über viele Server, die Teil des Tor Netzwerks sind:

Unser Server sieht dann am Ende nicht mehr eure IP-Adrese (87.213.58.31) als die Ursprungsadresse, sondern die des letzten Computers im Tor Netzwerk – der sogenannten „Exit Node“. Die Adresse von der Node in dem Beispiel sieht komisch aus, ist aber auch eine IP Adresse, wie eure.

Somit haben wir (mit dem corona-blog.net Server) nun keine Chance mehr herauszufinden, wer ihr eigentlich seid. Da alle beteiligten Rechner im Tor Netzwerk nur einen Bruchteil der Verbindungsinformationen kennen, ist es nahezu unmöglich, die Verbindungen zu rekonstruieren. Insbesondere da die Verbindungswege sich ständig ändern. Das macht das Tor Netzwerk so sicher.

Der Weg ins Internet über das Tor Projekt

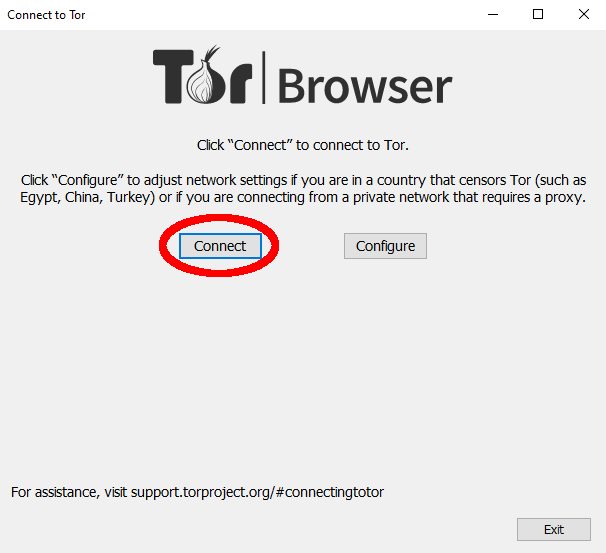

Wie kommt man nun zu einer Verbindung wie oben angezeigt? Nun, das geht beim Tor Projekt sehr einfach – über den Tor Browser. Dieser kann für alle gängigen Betriebssysteme heruntergeladen werden. Die Installation ist sehr einfach, bei Windows erhält man ein Archiv in Form einer exe-Datei. Durch Doppelklick darauf wird das Ganze an einen beliebigen Ort entpackt, wo man dann den Tor Browser einfach starten kann.

Das Ganze geht auch auf Computern mit eingeschränkten Rechten und sollte problemlos auf den meisten Firmen- oder Dienstrechnern klappen, da die exe-Datei lediglich ein Entpackprogramm ist und keine Systemdateien verändert.

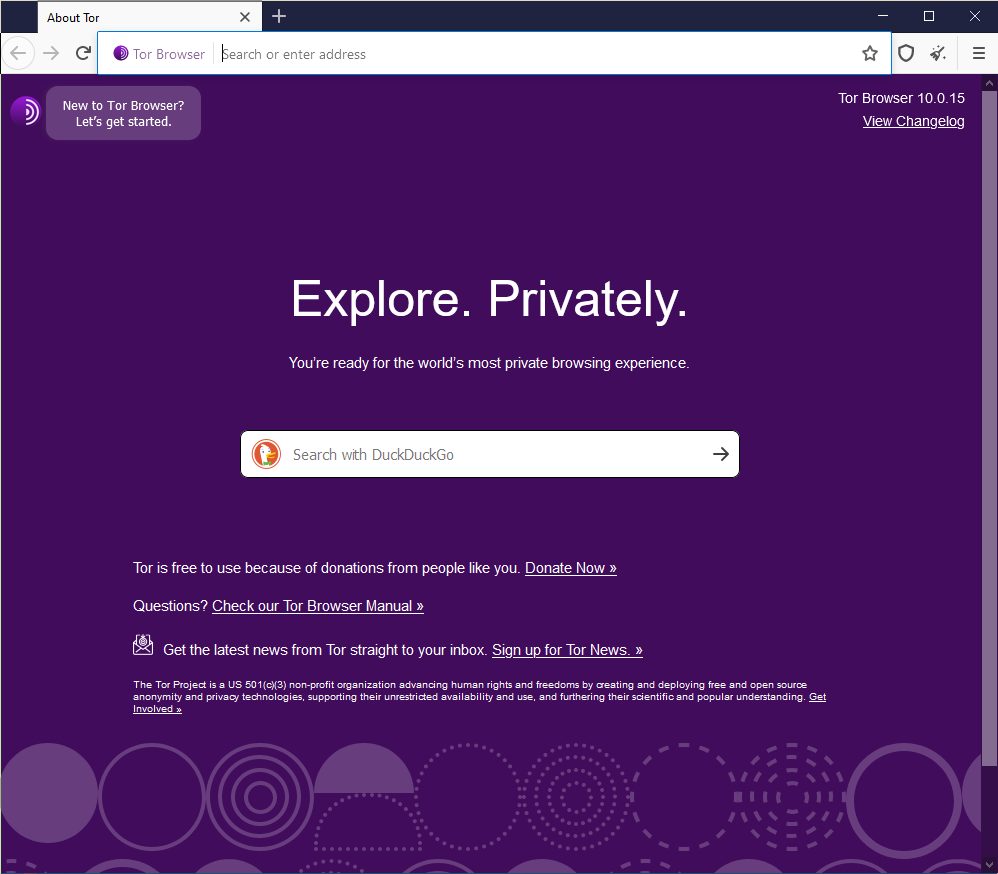

Nach dem anschließenden Start des Tor Browsers muss man lediglich auf „Connect“ gehen – das Programm erkennt dann in fast allen Fällen automatisch die Netzwerkkonfiguration, verbindet sich und der Browser startet – das sieht dann erst mal aus, wie bei einem „normalen Internet Browser“:

Jetzt könnt ihr theoretisch direkt lossurfen, wenn ihr zum Beispiel corona-blog.net aufruft gelangt ihr anonym auf unseren Corona Blog hier.

Gehen wir nur zur Sicherheit zuerst einmal auf wieistmeineip.de, dann seht ihr, dass dort nun nicht eure IP-Adresse angezeigt wird, sondern die der sogenannten Exit Node:

Natürlich kann die, die bei euch angezeigt wird, eine andere sein – aber auf keinen Fall eure eigene, die ihr beim Aufruf mit euren normalen Internet Browser angezeigt bekommt. Ihr seht, dass die Exit Node, die wir gerade verwenden, in den USA steht – auch das kann sich von Verbindung zu Verbindung ändern.

Noch ein paar Hinweise zum Tor Browser

Beim Tor Browser handelt es sich um eine speziell vom Tor Projekt angepasste Version des Firefox Browsers, der mit den Standardeinstellungen extrem sicher ist und ihr damit sicher sein könnt, dass ihr anonym seid und bleibt.

Der Browser speichert zudem niemals irgendwelche Daten während des Surfens auf eurer Festplatte. Wenn ihr den Tor Browser schließt, werden alle Daten, die während des Surfens im Arbeitsspeicher gehalten werden, gelöscht.

Durch den verschlüsselten Zugang über das Tor Netzwerk kann weder euer Internetprovider (noch euer Arbeitgeber – im Falle eines Firmenrechners) sehen, auf welchen Seiten ihr surft, noch was ihr dort macht.

In den Standardeinstellungen deaktiviert der Browser viele Features bzw. blockiert das Ausführen von Skripten. Damit ist er sehr sicher, allerdings werden manche Seiten nicht richtig funktionieren. Ihr solltet dennoch nicht diese Einstellungen ändern, wenn ihr anonym unterwegs sein wollt, ansonsten besteht die Gefahr, dass über das Ausführen solcher Skripte eure reale IP-Adresse preisgebt.

Exklusiv im Tor Netzwerk: .onion Seiten

Damit wären wir fast am Ende – ihr könnt jetzt normal im Internet surfen und das anonym über das Tor Netzwerk mit dem Tor Browser.

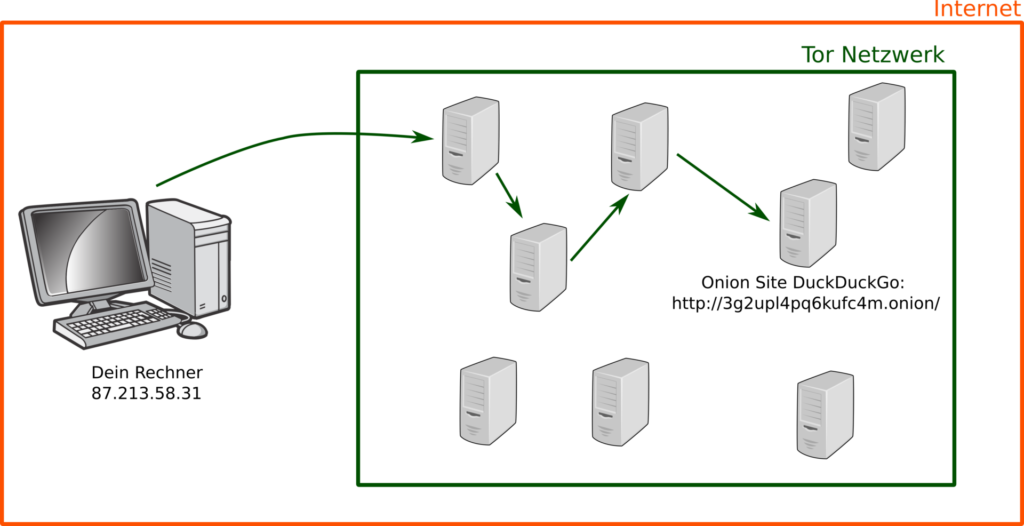

Da gibt es aber noch eine Kleinigkeit, die wir ansprechen sollten, sogenannte .onion Seiten. Onion ist Englisch für Zwiebel – in Anlehnung an das Zwiebel Prinzip, auf dem das Tor Netzwerk basiert. Eine .onion Seite ist nun eine Seite, die nur im Tor Netzwerk existiert und nicht aus dem Internet abrufbar ist – ihr müsst mit dem Tor Netzwerk verbunden sein, um die Seite öffnen zu können.

Viele Seiten bieten mittlerweile zusätzlich zur normalen Internetpräsenz solche speziellen .onion Seiten an – warum? Um Menschen, die viel Wert auf Datenschutz legen, es zu ermöglichen, exklusiv im Tor Netzwerk auf die Services zuzugreifen.

Die Suchmaschine DuckDuckGo ist beispielsweise über die Seite https://3g2upl4pq6kufc4m.onion im Tor Netzwerk zu finden. Das Ganze sieht schematisch so aus:

Ihr seht, die .onion Seite kann man nur mit Verbindung zum Tor Netzwerk (in unserem Fall über den Tor Browser) aufrufen. Mit einem „normalen“ Internetbrowser ist die Seite nicht aufrufbar – wenn ihr die Adresse in eurem üblichen Browser versucht aufzurufen, wird diese nicht klappen.

Die .onion Adressen sind üblicherweise kryptisch und nicht einfach zu merken wie im normalen Internet. Dafür ist es einfach und unkompliziert, eine eigene .onion Seite zu erstellen und zu hosten und man kann das Ganze völlig anonym machen – nicht wie im normalen Internet, wo man üblicherweise seine Identität vollständig preisgeben muss.

Aktuelle News, zu denen wir keine eigenen Beiträge veröffentlichen, findet ihr auf unserer neu eingerichteten Seite: News: Tagesaktuelle Artikel. Ihr findet diese entweder über den Reiter „Aktuelle Beiträge“ oder oben auf der Startseite als Link.

6 Antworten auf „Teil 1: Anonym surfen mit dem Tor Browser“

Es scheint so als ob sie IPv6 nutzen.Ist das alte IPv4 nicht sicherer?Ich habe 6 abgeschaltet.Bis jetzt geht jede Seite.

Was das anonymel angeht.In der Schweiz sind die Gesetze von persönlichen Daten wohl besser was den Nutzer angeht.Wenn sie ein VPN nutzen-einen Schwiezer Server nutzen.EU Server würde ich nicht nutzen…

Hallo liebe Leute,

zur Richtigstellung:

– Auch über Tor ist man nicht anonym, weil man schrittweise und vom Exitnode ausgehend den jeweils vorherigen Node kennt, sodass man (mit einem erheblichen Aufwand) rückwärts gehend zum ursprünglichen Node gelangen kann.

– Sowohl bei Protonmail als auch bei Tutanota ist man bekannt, sobald man eine kostenpflichtige Variante kauft, da man seine Bankdaten angeben muss.

Es wäre gut, wenn Sie diese Informationen aufnehmen würden.

Schöne Grüße

„anonymous“

Hallo,

wie wir oben schreiben, ist man natürlich niemals 100% sicher, aber dennoch „ist es nahezu unmöglich, die Verbindungen zu rekonstruieren. Insbesondere da die Verbindungswege sich ständig ändern. Das macht das Tor Netzwerk so sicher.“ – und faktisch ist man damit anonym unterwegs – wenn man nicht (aus welchen Gründen auch immer) doch die Einstellungen um Tor Browser locker und Skripte oder dergleichen ausführt oder halt doch mal schnell eine Rechnung im Tor Netzwerk per „PayPal“ bezahlt, weils halt grade so bequem und einfach war.

Zudem haben wir explizit von Protonmail abgeraten, weil da aktuell eine „anonyme Registrierung“ nicht möglich ist – bei Tutanota schon, allerdings mit Wartezeit.

Aber auch „Bezahlen“ schließt prinzipiell „anonym“ nicht vollständig aus, es gibt ja prinzipiell immer öfter die Möglichkeit, per Bitcoin zu bezahlen und diese kann man ja vielerorts in Deutschland an Automaten beziehen.

Und zu allerletzt: Bei den von uns genannten Services muss man keine Skripte aktivieren und man muss keinerlei Rechnungen bezahlen. Sprich, das Risiko, dass die Identität dort preisgegeben wird, würden wir als höchst theoretisch bezeichnen – auch wenn es um brisante Informationen gehen sollte.

Viele Grüße

das Corona Blog Team

Besten Dank für diese Ausführungen. Ich stelle bei mir fest, dass es mir nur möglich ist, eine Antwort zu schreiben, wenn ich beim „Security Level“ die Option „Safer“ auswähle. Mit der Option „Safest“ ist dies nicht möglich.

Fragen:

1. Ist die Anonymität der User mit der Einstellung „Safer“ Eurer Meinung nach noch gewährleistet?

2. Sollte es mit der Einstellung „Safer“ möglich sein, in den meisten Blogs, Foren etc. zu schreiben? Oder variiert dies von Seite zu Seite?

3. Wie sieht es aus mit dem Abspielen von Videos, insbesondere zum Beispiel auf Youtube?

Vielen Dank

Michael

Hallo,

unserer Meinung nach ist mit „Safer“ die Anonymität auf jeden Fall noch gewährleistet – vor allem da der Tor Browser noch das AddOn „NoScript“ nutzt, um Skripte zu blockieren.

Auch ist es in der Tat so, dass Menschen, die sich trotz Tor verraten haben aufgrund von langen bekannten Sicherheitslücken verraten haben – d.h. sie haben eine schon lange Zeit veraltete Version des Tor Browsers eingesetzt:

https://old.reddit.com/r/onions/wiki/index#wiki_i_just_used_tor_and_browsed_a_shady_website.2C_are_the_cops_coming_for_me_now.3F

oder sind auf Fallen von Polizei / Regierung hereingefallen – d.h. sie dachten zum Beispiel sie bestellen anonym Waffen, allerdings war der „Händler“ die Polizei:

https://old.reddit.com/r/onions/wiki/index#wiki_can_you_buy_firearms_on_tor.3F

Ob es mit „Safer“ möglich ist in Blogs / Foren zu schreiben, können wir hier auch nur schwer beurteilen, das hängt alleine von der zu Grunde liegenden Software ab, die die Seite benutzt.

Für 3. verweisen wir nochmal auf

https://old.reddit.com/r/onions/wiki/index#wiki_should_i_browse_things_like_facebook_and_gmail_from_tor.3F

Hier ging es um eine ähnliche Frage bzgl. Facebook oder Gmail:

Since both of these services make use of SSL (https) the Tor exit node will not be able to see the information that you are viewing. However if you are concerned about Google or Facebook knowing that you use Tor it would be advisable to stick to browsing those services from your standard internet connection and not through the Tor network.

Also, wenn die Seite verschlüsselt ist (https) und Sie sich nicht einloggen, kann Tor sicher nicht schaden (wenn es Ihnen dafür nicht zu langsam ist). Wenn Sie sich einloggen wollen (in Ihren YouTube Account), dann muss Ihnen bewusst sein, dass YouTube feststellen kann, dass Sie Tor benutzen.

Generell ist dieses Wiki hier zu Tor

https://old.reddit.com/r/onions/wiki/index

sehr aufschlussreich – leider aber nur auf Englisch.

Viele Grüße

das Corona Blog Team

Prima, besten Dank für diese Ausführungen!