In diesem Beitrag wollen wir beschreiben, wie sich jedermann anonym eine Kryptowährung kaufen und wie man sich anonym unterhalten kann. Außerdem zeigen wir, wie man (möglichst) anonym Briefe empfangen – und wo man denn auf die Suche nach „Anbietern“ gehen könnte. Denn: Jeder hat ein Recht auf Privatsphäre.

Wir leben in wahrlich seltsamen Zeiten – in denen bestimmte Dinge an etwas wie einen Impfstatus gekoppelt sind. In vielen Kommentaren kam immer wieder heraus, dass sich Menschen eventuell gerne auch bestimmte Dinge möglichst anonym bestellen wollen – jeder hat schließlich ein Recht auf Privatsphäre.

Es ist also keine gute Idee, einfach mit z.B. Telegram irgendwo, irgendwas zu bestellen – da kann man ja faktisch gleich bei eBay Kleinanzeigen auf die Suche gehen.

In diesem Artikel wollen wir anhand eines fiktiven Beispiels zeigen, wie man möglichst anonym zwei Fotos für ein Familienalbum bestellen kann. Das Ganze ist gar nicht so einfach, wie es auf den ersten Blick scheint. Wir gehen der Reihe nach durch die zentralen Themen bei diesem Prozess.

Der zentrale Gedanke des Artikels ist es, dass jeder das Recht auf Privatsphäre hat. Sei es beim Bezahlen, beim Surfen oder auch beim Bestellen von Dingen. Niemand lässt ja auch abends die Vorhänge offen oder den Postboten zuerst die eigene Post lesen, bevor er diese dann zustellt.

Wieso sind wir im digitalen Leben oft so unbedarft und achten so wenig auf unsere Privatsphäre? Nun ja – die Unternehmen sind an unseren Daten interessiert, um sie zu Geld zu machen.

Die Behörden, wollen natürlich auch den „gläsernen Bürger“. Das heißt die „digitale Privatsphäre“ hat keine Lobby. Dennoch ist es möglich – also fangen wir an.

1. Anonym surfen – Tor machts möglich

Über die Funktionsweise von Tor und das Benutzen des Tor Browsers haben wir bereits einen eigenen Beitrag verfasst. Dieser ist Grundvoraussetzung für alle weiteren Schritte.

Wichtig: Alle weiteren Adressen, die in diesem Beitrag folgen, dürfen ausschließlich über den Tor Browser besucht werden (also öffnet am Besten diesen Beitrag dort, dass ihr die Links einfach anklicken könnt).

Somit ist schon mal ein wichtiges Problem gelöst: Die Betreiber, der Websites, die wir besuchen, kennt nicht unsere wirkliche IP Adresse.

Wer noch dazu eine Möglichkeit sucht, anonym E-Mails zu versenden, der kann sich diesen Beitrag von uns zu Gemüte führen. Das ist für alles weitere nicht nötig – kann aber auch nicht schaden.

2. Anonym bezahlen – geht das heutzutage überhaupt?

Wir wollen anonym etwas bestellen – wofür wir natürlich etwas bezahlen müssen. Ganz klar. Wie kann man anonym bezahlen? Nun – wenn man da etwas darüber nachdenkt, ist das heutzutage wirklich kaum möglich. Überweisung oder die eigene Kreditkarte fallen ja per se aus.

Paypal? Klar, aber von irgendwo muss das Geld ja auch auf mein Paypal Konto kommen – und das ist nachvollziehbar. Und hat PayPal nicht mittlerweile sogar eine „Telefonnummernzwang“? Also alles andere als privatsphärenorientiert.

2.1 Bitcoin – Ist die Kryptowährung wirklich anonym?

Aber klar – werden jetzt viele sagen. Bitcoins! Damit kann man doch anonym bezahlen. Leider ist auch das ein Trugschluss.

Bei Bitcoins wird jede Transaktion nachvollziehbar in der „Blockchain“ gespeichert – damit ist sie quasi unlöschbar.

Will man z.B. wissen, wie viel Geld „Attilla Hildmann“ in einem Spendenaufruf via Bitcoin eingesammelt hat, kann man das dort einfach sehen: Aktuell 40.622 $.

Und das große Problem ist hier das Ein- und Auszahlen von einer „harten“ Währung in die digitale. Denn wir als Kunde, müssen natürlich Bitcoins kaufen und irgendwann will irgendjemand mit den Bitcoins ja etwas reelles kaufen und muss dafür die Bitcoins in eine „harte Währung“ tauschen. Und was zwischen Ein und Auszahlen passiert ist, ist leider für jedermann nachvollziehbar – auch für die Behörden. Somit ist (prinzipiell) nachvollziehbar, welche Menschen am Anfang und Ende des Prozesses stehen.

Natürlich gibt es da Auswege – sogenannte „Mixer“. Was machen diese Mixer? Man gibt ihnen Bitcoins und vereinfacht gesagt transferieren sie diese von A nach B. Dabei werden die eigenen Bitcoins mit fremden vermischt und anschließend bekommt man die eigene Menge an Bitcoins zurück – gegen eine Gebühr natürlich. Quasi die moderne Form des „Geldwaschens“. Das geht hin und wieder schief. Im „Darknet“ flog eine ziemlich bekannte Seite nur deshalb auf, weil der Betreiber sich Spenden auszahlen ließ und das Geld schlecht oder gar nicht „gemixed“ war. Wohlgemerkt: „Mixen“ ist per se nicht verboten, auch die Behörden könnten solche Dienstleistungen bewusst anbieten und nun ja – das ist natürlich für die Anonymität ungünstig.

2.2 Monero – die private Alternative + Geld auf dem Postweg

Zum Glück gibt es nicht nur eine Kryptowährung, sondern unzählige. Monero legt deutlich mehr Wert auf Privatsphäre. Und genau die ist unser Ausweg.

Wir wollen hier eine einfache Möglichkeit vorstellen, wie man anonym „Moneros“ (die Währung nennt man XMR) kaufen kann. Das Ganze geht beispielsweise über ein „Wallet“ (Geldbörse) bei localmonero.co (im Tor Browser öffnen!).

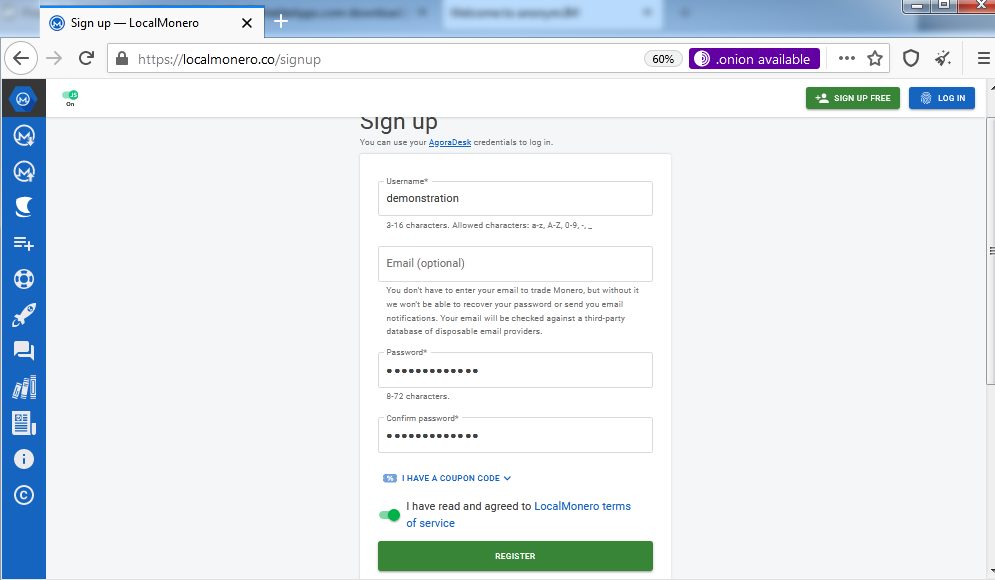

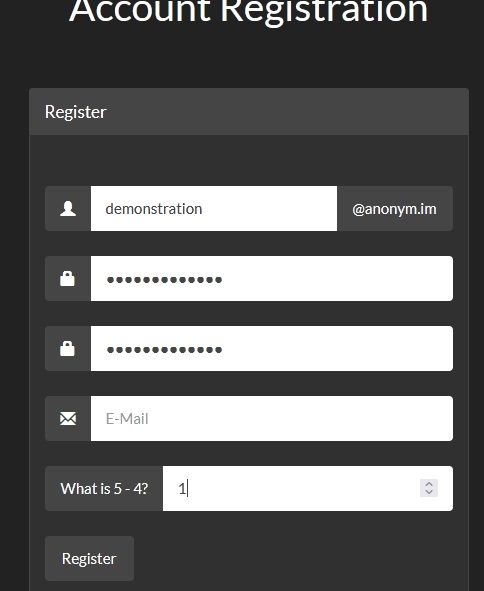

Dort kann man sich mit lediglich einem Benutzernamen (ohne E-Mail) registrieren. Man kann (freiwillig) auch eine Mail Adresse angeben – dies hat den Vorteil, dass man im Falle eines Verlusts des Passwortes sich noch auf diesem Wege helfen kann. Nötig ist es aber nicht – wenn doch gewünscht empfehlen wir nochmal unseren Artikel zur anonymen E-Mail.

Nach einem Klick auf „Sign up free“ bei LocalMonero kann man dann auch schon ein eigenes Wallet erstellen – wie gesagt, ein Benutzername (und natürlich Passwort – das bitte gut merken bzw. aufbewahren) reichen aus.

Der Benutzername sollte natürlich nicht irgendwie auf die eigene Person rückschließen lassen (also bitte nicht vorname.nachname) – man darf kreativ sein. Am Ende noch den Haken rein bei „I have read and agreed to LocalMonero terms of service“ und mit einem Klick auf „Register“ ist man direkt im neuen Wallet.

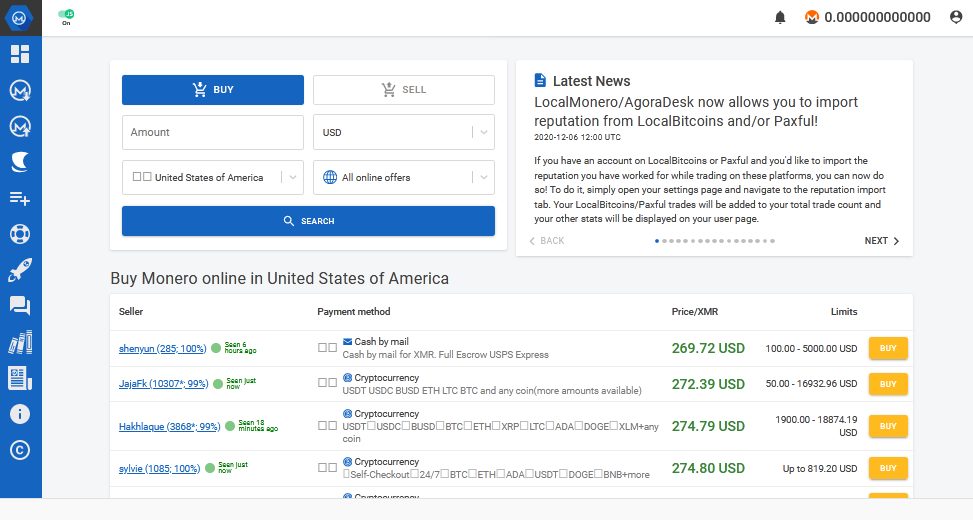

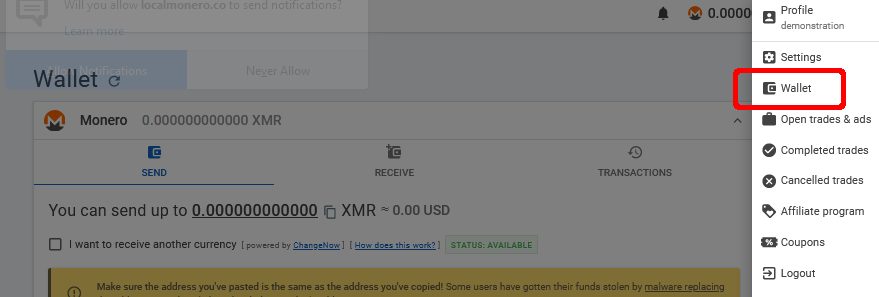

Oben rechts im Wallet sieht man dann die eigenen Moneros (XMR) die man aktuell besitzt – derzeit natürlich nichts 0,0 XMR.

Wie können wir nun ganz privat dort Geld einzahlen? Nun theoretisch ginge das z.B. auch per Banküberweisung – da wir aber auf Nummer sicher gehen wollen, nehmen wir doch lieber „Cash by Mail“. Das bedeutet, ihr schickt einem Händler per Brief (in der Regel Einschreiben oder DHL PrioBrief, beides kann man mit einem Sendungsstatus online nachverfolgen) Bargeld und dieser transferiert euch dann die entsprechenden XMR auf euer Wallet – vollkommen anonym.

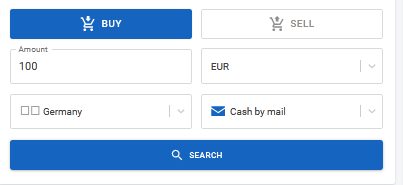

Dafür suchen wir mit der Suchfunktion bei LocalMonero einfach nach Anbietern einer gewissen Menge Geld (z.B. 100 Euro) in Deutschland per Cash by Mail:

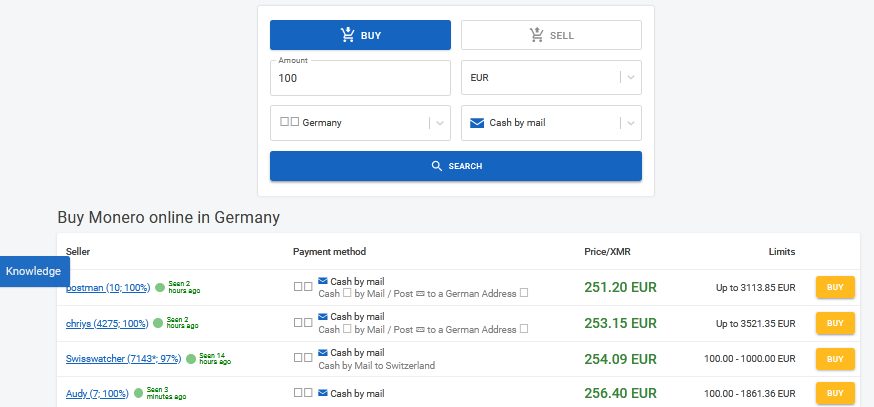

Gehen wir auf „Search“ sehen wir eine Liste der Anbieter in Deutschland:

Die Liste schwankt natürlich ständig – jeder kann da Leistungen anbieten, wenn er möchte.

In der Spalte Price/XMR sieht man den Wechselkurs, zu dem der Anbieter Moneros anbietet. Das heißt 1 Monero kostet beim ersten Anbieter zum Beispiel 251,20 Euro. Der aktuelle „offizielle Wechselkurs“ ist lediglich 230 Euro für einen Monero – das ist aber klar: natürlich ist der Umtausch auf dem Postweg nicht ganz umsonst. Der Anbieter will nämlich etwas vom Kuchen abhaben – deshalb muss man da eine (relativ kleine) Gebühr zahlen, die sich im Wechselkurs niederschlägt.

Wohlgemerkt: Das ist lediglich der Wechselkurs. Wenn ihr nur 80 Euro in Moneros tauschen wollt, ist das kein Problem – das kommt im nächsten Schritt.

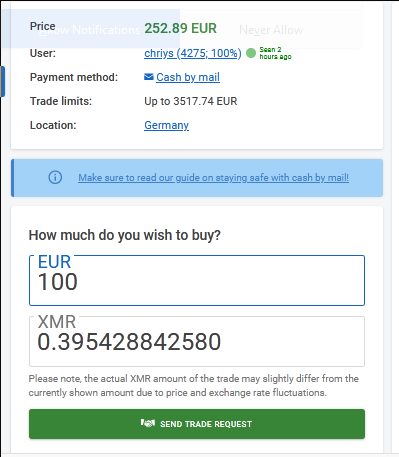

Wie sollte man jetzt einen Anbieter auswählen? Nun – das Ganze Verfahren (Cash by Mail) ist natürlich nicht absolut sicher – oder gibt es gar eine Garantie. Sprich, im schlimmsten Fall schickt ihr euer Geld an eine Adresse und hört nie wieder etwas. Allerdings werden die Anbieter von Käufern bei LocalMonereo bewertet – das seht ihr hinter deren Benutzernamen. Dort steht zuerst die Anzahl der Bewertungen und dann wie viele (in Prozent) davon positiv waren. Also es empfiehlt sich einen Anbieter mit möglichst vielen positiven Bewertungen auszuwählen – auch wenn der Wechselkurs nicht ganz so optimal ist. Dann kann man mit einem Klick auf den gelben „Buy“ Knopf diesem Anbieter eine Anfrage stellen. Wir gehen als Beispiel auf den zweiten Anbieter (chriys, der mit über 4.000 positiven Bewertungen vertrauensvoll aussieht), dann kommt folgende Maske:

Gebt ihr oben den Betrag in Euro ein, dann seht ihr, wie viel XMR ihr dafür bekommt – ganz einfach.

Geht ihr dann auf „Send Trade Request“, dann könnt ihr mit dem Anbieter schreiben. Der sagt euch dann, wohin das Geld geschickt werden soll und ob ihr eventuell noch etwas in den Briefumschlag legen müsst (wie z. B. euren Benutzernamen). Dazu ein paar Dinge:

- Natürlich geht der Brief ohne Absenderadresse auf Reise

- Faltet das Geld in Papier ein, damit man es von außen nicht durch den Briefumschlag sieht

- Verschickt den Brief mit Einschreiben Einwurf (das gibt in der Regel aber sowieso der Anbieter vor)

- Wenn ihr euren Benutzernamen oder der gleichen mit beilegen sollt, druckt das Ganze aus, schreibt nicht mit der Hand

Nachdem der Brief auf die Reise gegangen ist, solltet ihr die Trackingnummer dem Anbieter im Chat mitteilen. Sobald der Brief bei ihm angekommen ist, werden dann die entsprechenden XMR auf euer Wallet transferiert.

Geld versenden könnt ihr dann, indem ihr in euer Wallet geht (das Benutzermännchen oben rechts in LocalMonerao anklicken und auf Wallet gehen):

Ihr braucht dazu lediglich die „Wallet-Nummer“ eines Empfängers und natürlich den entsprechenden Betrag in „Moneros“ (XMR).

Nun gut – das war der erste Teil. Bevor wir uns an das eigentliche „Bestellen“ machen, gehen wir zuerst darauf ein, wie man denn mit einem potenziellen Anbieter anonym kommunizieren kann.

3. Anonyme Kommunikation mit Jabber / XMPP über Tor

Wir haben also jetzt einen Betrag X einer Kryptowährung in unserem Wallet und wollen das natürlich ausgeben. Auf diesem Weg gibt es noch einige Stolpersteine. Natürlich wollen wir maximal anonym sein – d.h. wir müssen uns erstmal darum kümmern, dass wir mit potentiellen Anbietern unserer Wunschprodukte anonym kommunizieren können.

Signal? Kommt leider nicht in Frage – der Rufnummernzwang macht das für unsere Zwecke unbenutzbar – auch wenn wir Signal im privaten Umfeld sehr schätzen.

Telegram? Keine Option. Im Prinzip hat Telegram ebenfalls Rufnummernzwang und dazu noch standardmäßig sehr schlechte Sicherheitseinstellungen (keine Ende-zu-Ende Verschlüsselung).

Wir hören jetzt hier auf – mit den „üblichen Verdächtigen“ (WhatsApp und Co) wird das Ganze eh nur noch schlimmer.

Zum Glück gibt es da einen Standard, den „alte Hasen“ noch unter dem Namen „Jabber“ kennen dürften. Mittlerweile nennt sich dieser „XMPP“. Und der kommt uns zur Rettung. Dieser ist quelloffen und jeder kann einen „XMPP Server“ betreiben – und unzählige Menschen tun dies aus und bieten anderen die Nutzung kostenlos an.

XMPP kann man auch über Tor nutzen – das heißt der Anbieter kennt nicht die eigene IP Adresse.

Das Problem ist dennoch, dass „standardmäßig“ die Nachrichten bei XMPP nicht Ende-zu-Ende verschlüsselt sind, sprich: Standardmäßig kann euer „XMPP Anbieter“ sehen, was ihr schreibt – ähnlich wie z. B. bei Telegram. Um dies zu umgehen, gibt es eine Ergänzung für XMPP, die sich Off-The-Record (OTR) Messaging nennt. Damit werden eure Nachrichten komplett verschlüsselt, bis sie auf dem „Zielgerät“ (demjenigen, dem ihr schreibt) angekommen sind. Sprich: Euer Anbieter kennt die Inhalte der Nachrichten nicht.

Was brauchen wir also? Einen Anbieter für XMPP und ein XMPP Programm – mit OTR Unterstützung. Fangen wir an.

3.1 XMPP Anbieter

Wie gesagt, XMPP Anbieter gibt es wie Sand am Meer. Wir möchten kurz anonym.im hervorheben, der (angeblich) viel Wert auf Privatsphäre legt. Ob das der Betreiber wirklich einhält, kann man natürlich nie sagen – ist uns auch egal, dank Tor und OTR.

Jedenfalls die Anmeldung dort ist ein Kinderspiel und geht wieder ohne E-Mail Adresse. Ihr müsst dazu lediglich die Anmeldeseite aufrufen (in Tor), einen Benutzernamen und ein Passwort eingeben – und eine kleine Rechenaufgabe lösen:

Das wars auch schon – nach einem Klick auf „Register“ habt ihr euren eigenen XMPP Account (bei anonym.im).

Beachtet: Loggt euch in diesen Account niemals ohne Tor ein, das würde eure IP verraten.

3.2 Pidgin – XMPP Programm mit OTR Unterstützung

Auch XMPP Programme (sogenannte Clients) gibt es wie Sand am Meer. Ein Programm, was auf allen bekannten Betriebssystemen läuft, ist Pidgin – ebenfalls freie Software. Das braucht ihr, zusammen mit dem OTR Plugin, um euch anonym unterhalten zu können.

Das Ganze geht sehr komfortabel über „Portable Apps“, wo die Programme quasi sofort einsatzbereit angeboten werden – man muss sie lediglich entpacken, was die heruntergeladene Datei beim starten automatisch macht.

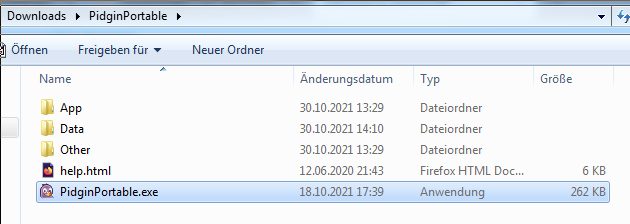

Also ladet euch Pidgin dort herunter und „entpackt“ es, indem ihr die heruntergeladene Datei mit einem Doppelklick ausführt und im Prinzip immer auf „weiter“ klickt. Dadurch wird Pidgin im Ordner, wo ihr es gerade ausgeführt habe (wahrscheinlich der „Downloads“ Ordner) entpackt und ist sofort startbereit.

Wartet aber noch mit dem Starten, denn zuvor installiert ihr noch das OTR Plugin – ebenfalls von PortableApps. Die heruntergeladene Datei müsst ihr im selben Verzeichnis ausführen, wie den „Pidgin Installer“ (also ebenfalls wieder „Downloads“), da dann automatisch mit nur Klicks auf „Weiter“ das Plugin direkt im richtigen Ordner installiert wird.

Wenn ihr den Pidgin Installer und den OTR Plugin Installer ausgeführt habt, dann habt ihr im Ordner, wo ihr das Ganze ausgeführt habt („Downloads“), einen neuen Unterordner „Pidgin Portable“. Geht dort hinein und startet die „PidginPortable.exe“:

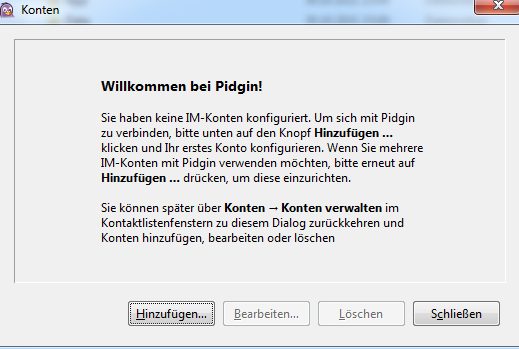

Wenn ihr das startet, werdet ihr begrüßt und klickt zuerst einmal auf „Hinzufügen“ – um euren XMPP Account hinzuzufügen:

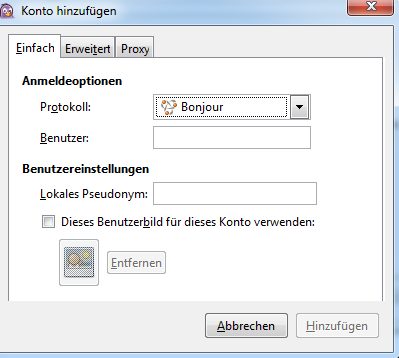

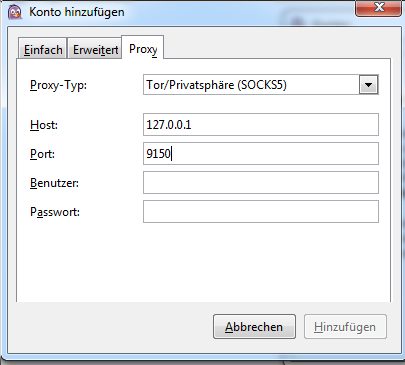

Wichtig: Bevor ihr euren Account hinzufügt, müssen wir nun dafür sorgen, dass Pidgin zum Kommunizieren mit der Außenwelt Tor verwendet. Dies machen wir zuallererst.

Dazu müsst ihr wissen, dass der TorBrowser, sobald er gestartet und zum Tor Netzwerk verbunden ist, automatisch eine „Brücke“ für alle Anwendungen zur Verfügung stellt. Das heißt über diese Brücke können alle Anwendungen über Tor ins Internet gehen. Die Brücke nennt sich in der Fachsprache „SOCKS5 Proxy“. Die Brücke ist quasi direkt bei euch am Rechner, und hat dort die Anschrift „127.0.0.1“ (euer Rechner) und die Nummer „9150“. Mit diesem Wissen können wir das Ganze in Pidgin under „Proxy“ einstellen:

Das ist ein sehr wichtiger Schritt. Stellt wie im Bild oben folgendes ein:

- Proxy-Typ: Tor/Privatsphäre (SOCKS5)

- Host: 127.0.0.1

- Port: 9150

Dann wird Pidgin für dieses Konto immer den Weg über Tor gehen und funktioniert demnach nur, wenn der Tor Browser läuft und verbunden ist.

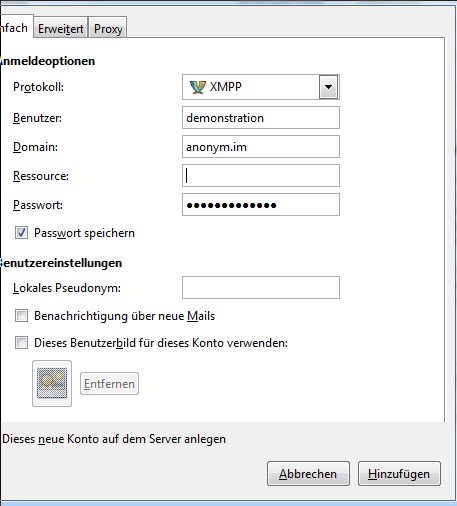

Jetzt können wir zurück zum eigentlichen XMPP Konto kommen. Geht dafür auf „Einfach“ und stellt die Dinge entsprechend eurem XMPP Anbieter ein. Bei anonym.im und unserem Benutzernamen („demonstration“) wäre das:

Sprich:

- Protokoll = XMPP

- Benutzer = euer Benutzername aus der Anmeldung oben

- Domain = anonym.im

- Passwort = euer Passwort

- Passwort speichern – je nach belieben an- oder nicht anwählen

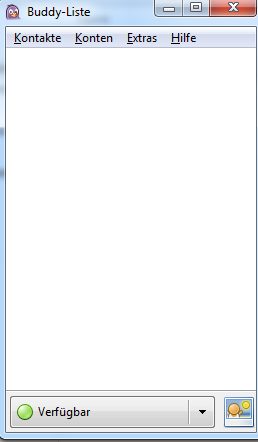

Mit einem Klick auf „Hinzufügen“ wird das Programm starten und online gehen. Das kann ein paar Sekunden dauern – wir wissen ja, über Tor dauert alles etwas länger. Nach dem Verbinden wird euer Status als „Verfügbar angezeigt“:

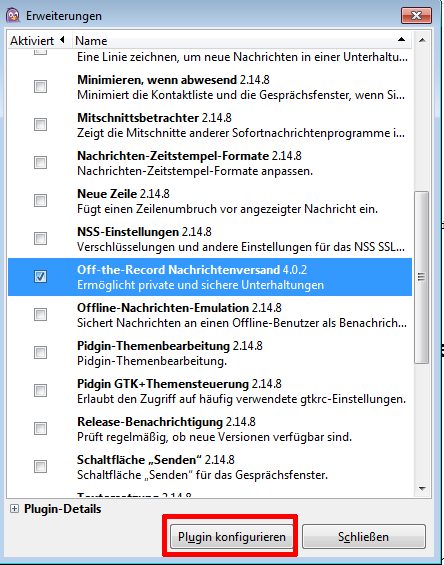

Fast geschafft – jetzt muss noch das OTR Plugin aktiviert werden. Das ist nötig, um dann mit fremden verschlüsselt kommunizieren zu können. Dazu geht ihr in Pidgin auf „Extras“ – „Plugins“. Es öffnet sich ein Fenster mit vielen, vielen Plugins. Scrollt bis zu „Off-the-Record Nachrichtenversant“ und aktiviert es, indem ihr die Box davor aktiviert:

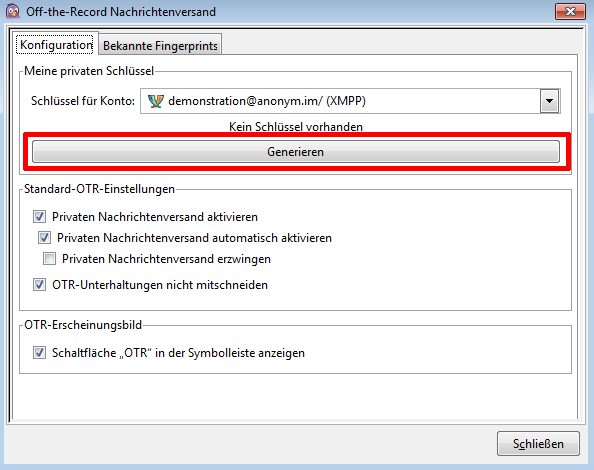

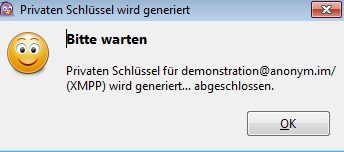

Aber stopp – das reicht noch nicht aus. Bevor ihr fertig seid, müsst ihr unten noch den Knopf „Plugin konfigurieren“ anklicken und in dem Fenster, was sich dann öffnet erzeugt ihr euch einen neuen Schlüssel (den das Programm automatisch nutzen wird) mit einem Klick auf „Generieren“. Nach dem Abschluss (wenige Sekunden) werdet ihr darüber mit einem kleinen Fenster informiert:

Dann einfach mit Schließen die ganzen Fenster wieder schließen – jetzt seid ihr einsatzbereit. Ihr könnt nun mit anderen Menschen mittels „Pidgin“ und OTR verschlüsselt schreiben (wohlgemerkt beide Seiten brauchen solch ein OTR Plugin – aber zumindest alle „Anbieter“ von irgendwelchen Gütern haben dies auch).

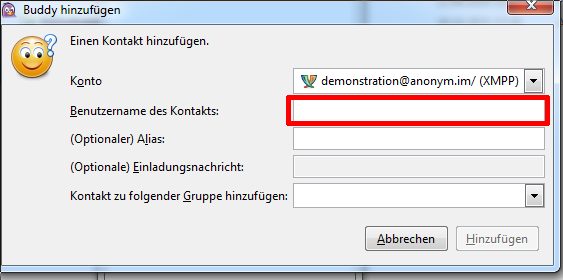

Um mit Anderen zu schreiben müsst ihr natürlich erst mal Kontakte hinzufügen. Das geht im Pidgin Hauptfenster über „Kontakte“ – „Kontakt hinzufügen“, woraufhin dieses Fenster kommt:

Ihr braucht dazu lediglich den Benutzernamen eines anderen Nutzers (komplett, mit dem „@“, das sieht also aus wie eine Mail Adresse). Unser (Test-)Nutzer wäre „demonstration@anonym.im“.

Vergesst nicht: Loggt euch in Pidgin niemals auf einem anderen Gerät ohne die Konfiguration von Tor ein (SOCKS5 Proxy). Das würde die Anonymität aufheben, denn der XMPP Anbieter (hier anonym.im) sieht die IPs der Benutzer.

Außerdem müsst ihr euch darüber im klaren sein, dass der Anbieter auch sehen kann, wann ihr euch mit wem unterhaltet. Er sieht nur nicht den Inhalt der Nachrichten (dank OTR). Das sind sogenannte „Metadaten“, die anfallen. Also: niemals Pidgin mit diesem Account ohne die oben gemachten Tor/SOCKS5 Einstellungen verwenden.

Das war der zweite Schritt – wir haben jetzt also eine anonyme Währung und eine Möglichkeit, anonym mit anderen Menschen in Kontakt zu treten.

Bevor wir darüber reden, wo man denn Dinge bestellen kann, machen wir uns erst an das heikelste Thema: wie kann ich anonym eine Sendung empfangen?

4. Das Problem: Briefe / Pakete empfangen

Machen wir einen kurzen Zeitsprung: Wir wollen fiktiv bei einer uns unbekannten Person eine Bestellung über Tor tätigen. Wir bestellen zwei einzigartige Fotots, für unser Familien-Sammelalbum. Die Frage, die ihr dem Lieferanten früher oder später beantworten müsst, ist: Wohin soll er denn die Fotos liefern?

Und hier ist das Problem: natürlich kann er die guten Stücke nicht auf dem „online Weg“ liefern. Wir wollen ja ein richtiges Produkt in den Händen halten. Der Empfang des Briefs ist der heikelste Teil. Wenn ihr etwas abholt und beim Abholen von den Behörden „erwischt“ werdet, dann ist natürlich eure Anonymität dahin und man weiß, dass ihr (was immer ihr bestellt habt) auch wirklich haben wolltet.

Nun, schauen wir uns einige Methoden zum Briefempfang an:

4.1 Die richtige Adresse

Die erste Variante ist ganz „stumpf“ – man nimmt die richtige Adresse und den richtigen Namen. Das mag zuerst „irre“ klingen – hat aber auch ein paar Vorteile:

- Wenn ihr den Brief aus dem Postkasten holt und dann wirklich Behörden kommen sollten, dann kann man immer sagen, man hat das Ganze gar nicht bestellt. Es ist nicht nachvollziehbar, wer etwas auf euren Namen bestellt hat – Tor und Pidgin sei dank. Natürlich wärt ihr sofort zur Polizei gegangen, hättet ihr den Brief aufgemacht und gesehen, dass dort etwas Verbotenes darin ist.

- Es ist „einfach“, erfordert wenig Aufwand und die Chance, dass die Behörden die Lieferadresse herausfinden, geht sowieso bei den Varianten hier gegen 0.

Ein großer Nachteil dieser Variante ist, dass irgendjemand (der, bei dem ihr bestellt), dann euren richtigen Namen und eure richtige Adresse kennt. Will man das wirklich? Eher nicht…

4.2 Richtige Adresse – angepasster Name

In dieser Variante nehmt ihr eure eigentliche Adresse, aber einen fremden Namen. Ihr müsst dann natürlich am Liefertag am Postkasten den Namen austauschen. Besonders in Städten fällt das sowieso nicht auf.

Die Variante ist eigentlich wie die „richtige Adresse“ – wobei ihr zumindest nicht euren Namen preisgeben müsst. Der Vorteil ist unverändert: Ihr könnt sagen, ihr habt nichts bestellt und das Schild am Briefkasten muss wohl jemand ausgestauscht haben.

4.3 Post für Omi

Ihr habt eine Oma, die (trotz Impfung) in Quarantäne im Seniorenheim ist? Na perfekt – lasst eure Bestellung an Omi gehen. Beim nächsten Besuch nehmt ihr das Ganze einfach mit. Wenn die Behörden zu Omi kommen, weiß sie sowieso von nichts – und wenn ihr das Ganze abholt und die Behörden kommen dann, naja… ist ja unglaublich, dass da irgendwer eurer Omi solche Sachen zuschickt!

Natürlich ist diese Variante ethisch und moralisch sehr verwerflich – sollten wir, vom Corona Blog Team, jetzt in die Hölle kommen – dann sehen wir immerhin unsere Bundeskanzlerin dort wieder.

4.4 Hochhäuser in der Stadt

Ihr lebt in einer Großstadt? Nun ja, dort gäbe es noch die Möglichkeit nach Häusern / Hochhäusern mit offenen Türen zu suchen (bzw. die stark frequentiert sind, sodass man da „so“ reinkommt). Dann einen Briefkasten suchen, der vielleicht länger nicht geleert wurde und dort hin bestellen (eventuell vorher etwas Platz im Kasten schaffen).

Mit einem Zollstock und doppelseitigem Klebeband soll schon so mancher einen Brief aus einem Postkasten geholt haben – natürlich nur in Notfällen, z.B. wenn der Schlüssel abgebrochen war.

4.5 Leere Häuser finden

Eine andere Variante ist, dass man gezielt Häuser sucht, die leer stehen und an diese dann einen Briefkasten anbringt (aus z.B. einem Baumarkt) oder den vorhandenen nutzt und ein Namensschild anbringt. Eine Übersicht über leerstehende Häuser gibt es sogar online, beispielsweise bei leerstandsmelder.de.

Ihr merkt: Der Kreativität sind hier keine Grenzen gesetzt. Über weitere Ideen (z.B. in den Kommentaren) freuen wir uns.

Bleibt nochmal festzuhalten: Wir können etwas anonym bezahlen, uns anonym unterhalten und unter Angabe möglichst weniger, eigener Daten einen Brief oder ein Paket empfangen. Außerdem können wir uns mit anderen über Pidgin und Tor anonym unterhalten.

Jetzt fehlt natürlich noch der Gesprächspartner, bzw. jemand, der uns so etwas verkaufen möchte.

5. Wo findet man Dinge, die man anonym bestellen kann?

Nun – wo kann man denn aktuell Dinge wie Fotos seriös bestellen?

Auf Telegram – niemals. Auf irgendwelchen „Websiten“ – da würden wir auch definitiv die Finger davon lassen.

Im „Tor Netzwerk“, was ja in den Medien immer wieder als „Darknet“ bezeichnet wird? Am ehesten noch da.

Wie kann man dort Angebote finden?

Nun, auf dieses Thema wollen wir hier nur oberflächlich eingehen – hier muss sich jeder selbst auf die Suche machen. Der Weg geht oft über Foren, wo in Beiträgen alle möglichen Dinge angeboten und verkauft werden. Ein bekanntes Forum ist zum Beispiel „Deutschland im Deep Web“ (DiDW). Es ist nur über Tor zu erreichen. Ansonsten gibt es ganze Sammlungen von solchen „.onion Websites“ (d. h. Seiten im Tor Netzwerk) – die sind teilweise auch im „normalen Internet“ abrufbar, zum Beispiel sogar bei Wikipedia oder bei Readers-Central.

Es bleibt natürlich immer ein Risiko, dass man einem Betrüger aufsitzt – und hier ist dann natürlich eine Reklamation ausgeschlossen.

In Foren kann man zumindest sehen, wie lange die Anbieter schon „dabei“ sind und wie das Feedback bisher so war.

Die direkte Kommunikation läuft sehr oft über XMPP / Jabber ab – was ihr mit dem obigen Wissen sicher nutzen könnt. Alternativ nutzen viele auch E-Mail mit der Ende-zu-Ende Verschlüsselung PGP. Zum E-Mail Teil haben wir schon etwas gesagt. Das Thema Verschlüsselung mit PGP wollen wir hier nicht angehen – dazu gibt es bereits hervorragende Programme und Anleitungen, z. B. beim Gpg4win Projekt.

Wir möchten ausdrücklich darauf hinweisen, dass es uns in diesem Beitrag lediglich darum geht, den Menschen aufzuzeigen, was man alles beachten muss, um die eigene Privatsphäre zu schützen.

Wir distanzieren uns ausdrücklich von jeglichen Aktivitäten, die nicht mit den Gesetzen konform sind. Möchten aber an dieser Stelle nicht unerwähnt lassen, dass man sich offensichtlich nicht strafbar macht, wenn man in einer Apotheke einen gefälschten Impfausweis vorzeigt.

Aktuelle News, zu denen wir keine eigenen Beiträge veröffentlichen, findet ihr auf unserer neu eingerichteten Seite: News: Tagesaktuelle Artikel. Ihr findet diese entweder über den Reiter „Aktuelle Beiträge“ oder oben auf der Startseite als Link.

37 Antworten auf „Anonym Fotos bestellen? Mit anonymer Kryptowährung kein Problem“

Lieben Dank an das Corona-Blog Team

für diese ausführlichen Erklärungen und Anleitung!

Wer sich bisher nicht den Tor-Browser zutraute, der könnte zumindest jetzt etwas neugierig geworden sein, denn dieser Anleitung zu folgen wird wohl jeder können. Man muss ja keine „Fotos“ kaufen wollen, sondern sich einfach mal überhaupt dort hin trauen und sich ein Bisschen damit vertraut machen.

DANKE!

Das grundlegende Problem wird mal wieder nicht angesprochen, niemand braucht eine digitale Pseudowährung, Barzahlung im Laden um die Ecke ist die anonymste Art des Bezahlens, sind hier alle so naiv zu glauben, daß wenn wir den New World Orderern (die komplette IT-Branche gehört dazu, selbst die Linuxer haben sich zu großen Teilen mittlerweile kaufen lassen) die Kontrolle überlassen, daß jenseits der Zentralbank-Kryptowährungen noch irgendeine andere erlaubt bleibt ? Shitcoin und Co sind nur dazu da uns schonmal an den Rotz zu gewöhnen, ist ja so schön einfach. Tor ist auch mit Vorsicht zu genießen, viele Entry- und Exit-Nodes sind von Geheimdiensten aufgestellte „Honigtöpfe“, wer den Netzwerkverkehr kontrolliert (und das sind nunmal die großen Unternehmen, die alle bei dem Spiel mitmachen) kontrolliert die komplette Kommunikation. Big-Tech arbeitet schon seit Jahren unaufhörlich daran uns mit Lösungen für nichtgestellte Fragen zu beglücken, mit dem Ziel eine totale Abhängigkeit von ihrem Elektroschrott zu schaffen.

Hallo,

na dann legen Sie doch mal los und erzählen uns, wie Sie im Laden um die Ecke anonym Fotos kaufen wollen, für Ihr neues Familienalbum.

Sie dürfen gerne bei Tante Emma bar bezahlen.

Wir sind gespannt.

Viele Grüße

das Corona Blog Team

T.S.

mit Geopolitik sind Sie scheinbar weniger vertraut oder?

Selbst wenn das Bargeld für uns abgeschafft wird, so braucht es dennoch für die Geheimdienste eine Geldwährung die sich anonym nutzen lässt – da wird Bargeld wohl dann auch problematisch.

Es ist lustig wie hier der eine oder andere glaubt die Geheimdienste, besonders der CIA wären anständige und rechtschaffende Bürger 😀 Also, wenn hier einst jemand TOR hauptsächlich für seine Geschäfte etc. gebraucht hat, dann ja wohl diese „rechtschaffenden“ West-Geheimdienste…

Hitzige Diskussion um Tor.

Um einmal eine Sache ganz klar zu stellen. Tor schützt Sie nicht, wenn Sie ein Geheimdienst mit drei Buchstaben auf dem Kicker hat!

Tor schützt Sie aber sehr wohl von den anderen Datenkraken (Google etc). Nicht umsonst lassen bestimmte Seiten den Zugriff nicht zu, wenn Sie über Tor kommen, da alle Exit-Nodes bekannt sind bzw. versuchen einen Fingerabdruck ihres Browsers/Rechners zu erstellen.

Kaum ein Schwein kennt Tor. Es macht nicht den geringsten Sinn für die paar Promille der Internet-Nutzer, die Tor verwenden eine gezielte Hexenjagd und Unmengen von Ressourcen zu verschwenden.

Es ist schon ein wenig auffällig, dass hier auf dem Blog eine gute Abfassung zum Thema Anonymität veröffentlicht wird und plötzlich ALLE IT-Sicherheitsexperten sind und das ganze versuchen mürbe zu reden.

„Um einmal eine Sache ganz klar zu stellen. Tor schützt Sie nicht, wenn Sie ein Geheimdienst mit drei Buchstaben auf dem Kicker hat!“

Wenn dies zutrifft, so ist es doch nur eine Frage der Zeit, bis diese Fähigkeiten mit anderen nicht-amerikanischen Diensten geteilt werden, falls dies nicht bereits geschehen ist. Ich bin gewiss kein IT-Experte, aber auch ich finde die Überlegung naheliegend, dass Tor-User für Dienste und Sicherheitsbehörden eine interessante Zielgruppe bilden. Dies aus dem einfachen Grund, weil sie durch ihr Nutzerverhalten sozusagen ausdrücklich darauf hinweisen, dass sie etwas verbergen möchten. Schon vor vielen Jahren erschienen in den USA Presseartikel, wonach sich die US-Dienste besonders für Tor-User interessieren. Anderen Berichten zufolge erfolgt oder erfolgte sogar eine Zusammenarbeit zwischen Tor-Entwicklern und dem US-Sicherheitskomplex.

Als Laie würde ich annehmen, dass die US-Dienste den Internetkonsum sämtlicher Tor-User wenigstens teilweise aufzeichnen und bei Bedarf ausländischen Partnern zur Verfügung stellen. Inwiefern der zusätzliche Gebrauch von Bridges und Tails die Überwachung erschwert, kann ich nicht beurteilen. Klar scheint allerdings, dass der gewöhnliche IT-User mit Tails kaum mehr machen kann, als auf dem Web zu surfen, wenn er seine erweiterte Sicherheit nicht kompromitieren will.

Wie gesagt, das Konzept ist so aufgebaut, dass einem das Mitzeichnen einer Node gar nichts bringt.

Man bräuchte mindestens die Daten von Entry- und Exit Node, um dann mit statistischen Verfahren auf den einzelnen User zurückschließen zu können – und das auch nur über einen längeren Zeitraum.

Und klar kann man sich da behelfen, z.B. Tor Browser über Tor oder anpassen der Entry- bzw. Exitknoten Landeseinstellungen…

Aber prinzipiell ist Tor extrem sicher – was nicht auch zuletzt daran gezeigt wird, dass in der Tat die meisten Leute im „Darknet“ hochgenommen werden, weil irgendwo die Spur des Geldes sie verrät – der Rest sind Ausnahmen, die weit über das Hinausgehen, wie das Bestellen von Fotos o.ä. Wohlgemerkt: deren Verfolgung dauert in der Regel Jahre und dafür werden sicherlich immense Summen an Steuergeldern verprasst… da gab es einen Fall, wo Ermittler gezielt eine Schwachstelle in einer Software, die derjenige genutzt hat, gesucht haben und ihm eine Datei untergeschoben haben, die er damit geöffnet hat. Auch hier: Das Problem war der Benutzer.

Viele Grüße

das Corona Blog Team

OK. Danke für die Information. Ich habe einmal versucht, bei den Entry oder Exit-Nodes ein bestimmtes Land auszuwählen, das hat aber leider nicht geklappt. Das System hat die Eingabe via Kommandozeilen-Interface offenbar ignoriert oder wieder zurückgesetzt. Zudem stelle ich fest, dass der Guardian Node immer ein europäisches Land oder die USA ist (die Auswahl scheint recht klein). Nie kommt ein Land aus Asien oder Südamerika vor, was ich als Laie auch etwas auffällig finde.

Ein Laie, der in der Lage ist eine Shell zu öffnen und Befehle einzutippen?

Nur aus Interesse, welche Befehle haben Sie denn als Laie in die Shell eingegeben?

Das weiss ich leider nicht mehr. Ich war über eine relativ kurze Anleitung gestolpert und habe das kurz ausprobiert. Es handelte sich keinesfalls um eine aufwändigere Geschichte, sonst hätte ich das gar nicht erst ausprobiert.

Und natürlich wissen Sie auch nicht mehr wo Sie diese nicht aufwendige, für Laien verständliche Anleitung gefunden haben, oder?

Super urologist!

Ja ja, scheint wohl ein sehr guter Artikel zu sein wie es ausschaut hier… 😀

Sobald ich alle Kommentare durchgelesen habe, wird auch von mir ein ausdrückliches Dankeschön an die Macher erfolgen!

Hallo,

dazu verweisen wir auf einen sehr interessanten Blog Artikel beim Tor-Projekt:

https://blog.torproject.org/improving-tors-anonymity-changing-guard-parameters

wo erklärt wird, warum die Einstellungen aktuell so sind (Entry Nodes (Guards) werden über mehrere Wochen beibehalten) und warum man das nicht ändern sollte – aber kann.

Für das Ändern der Exit node müssen Sie Änderungen in der torrc Datei vornehmen. Wie das genau geht, ist z.B. hier beschrieben:

https://communitydocs.accessnow.org/147-Tor_force_exit_nodes.html

Da zumindest uns kein Fall bekannt ist, wo wirklich jemand von den Behörden erkannt wurde, weil Entry- und Exit Node abgehört und ausgewertet wurden, würden wir empfehlen, eher das Augenmerk auf z.B. das Deaktivieren von JavaScript und das eigene Surfverhalten zu lenken (z.B. nicht einfach jede heruntergeladene Datei ausführen, …).

Auch wollen wir noch einmal erwähnen, dass natürlich jedermann sehen kann, dass Sie Tor benutzen: Ihr Provider (es sei denn Sie nutzen nochmal VPN vor Tor – was aber auch Nachteile hat und vom Tor Projekt pauschal nicht empfohlen wird) sowie der Websitebetreiber, den Sie besuchen.

Aber das ist nicht dramatisch – er weiß damit lediglich, dass gerade einer von tausenden Tor Benutzern seine Seite besucht. Das wars auch schon.

Der Websitenbetreiber kann sich darüber hinaus nahezu sicher sein, dass Ihr User Agent im Browser falsch ist bzw. nicht Ihr eigentlicher ist und sonstige Meta-Infos durch den TorBrowser so geschickt wie es halt irgendwie geht verborgen werden. Wie man das „madig“ reden kann, fragen wir uns ernsthaft (nicht nur auf Sie bezogen).

Denn wirkliche Alternativen – außer den Stecker zu ziehen – gibt es da halt nicht.

Und nein – VPNs sind eine gänzlich schlechtere Alternative und zu 99% nicht anonym – auch wenn Sie damit werben. Wie z.B. die „Hide My Ass“ Affäre gezeigt hat. Denn bevor denen der Stecker gezogen wird, geben die sicherlich Ihre Daten preis.

Viele Grüße

das Corona Blog Team

In dem Fall gibt es eine ganz einfache Lösung: Nutzen Sie Tor nicht.

Dann würde mich aber interessieren, was Sie als Laie nutzen oder tun um Ihre Identiät/Privatspähre zu schützen?

Das Internet meiden offensichtlich nicht, sonst wären Sie ja nicht hier

Tut mir Leid, aber das scheint mir doch grenzenlos naiv. Wieso sollte irgend etwas im Netz anonym möglich sein? Sicherlich kann man den erforderlichen Aufwand für Nachverfolgung steigern. Aber wer meint, im Internet den Zugriffen der hochgerüsteten Geheimdiensten entkommen zu können, muss mE mit dem Klammerbeutel gepudert sein.

Solche Dinge wie Tor werden doch von Geheimdiensten extra angeboten, um eine Art Vorfilterung von den Beobachteten selbst durchführen zu lassen. Das Problem der Geheimdienste ist doch die Masse an für sie völlig sinnlosen Daten. Die wollen doch nicht jedem Jugendlichen nachforschen, der irgend was „bombiges“ geschrieben hat oder sich als international gesuchter Terrorist ausgibt.

Was tut man also: man lenkt alle, die etwas Ernsthaftes vor haben in ein ganz bestimmtes Netz: in das Tor-Netzwerk.

Jeder der dort unterwegs ist, trägt damit ein „flag“ eine Markierung: „ich meine es ernst, ich will wirklich unerkannt bleiben. Ich scheue dafür auch keinen größeren Aufwand, also ist es mir wirklich ernst.“

Natürlich lassen die Geheimdienste nicht alles auffliegen, was ihnen an kriminellem im Tor-Netzwerk bekannt wird. Das ist der Trick bei der Sache. Drogenhandel und Schlimmeres lassen die laufen (oder inszenieren es sogar selbst) – speichern es für später, es könnte ja jemand später mal Politiker werden – um aktuell an die wirklich interessanten Figuren heranzukommen.

Wer glaubt, das irgend etwas, was digital durch die Luft oder Kabel/Faser rauscht, heimlich geschehe, ist doch naiv. Und Kryptographie? Die haben überall ihre Backdoors drin – glaubt mir. Nichts kommt auf den Markt, ohne infiltriert und „verwanzt“ zu sein. Kryptographie-Experten sind die besten Kunden der Geheimdienste.

Wahrscheinlich entwischt man den Geheimdiensten eher noch, wenn man die öffentlichsten, sichtbarsten Kanäle intelligent nutzt. Denn dort ist die Fülle der Müll-Daten der effektive Schutz.

Jeder, der auf die aufgestellten Honigtöpfe herein fällt, spielt sich denen direkt selbst in die Hände. Meine Einschätzung.

Hallo,

dazu wollen wir einwenden, dass Tor freie Software ist. Sprich jeder kann den Code durchsehen (was auch regelmäßig in audits geschieht).

Also „einfach mal so einen Backdoor reinbringen“ – theroetisch möglich, dass das Ganze allerdings nicht auffällt (bzw. über längere Zeit nicht auffällt) ist unwahrscheinlich.

Auch wollen wir hier nicht mehr auf das Design von Tor eingehen – wie immer so ein „flag“ aussehen mag… er deanonymisiert Sie nicht. Klar die Websiten, die Sie besuchen die sehen: Sie benutzen Tor – das wars aber auch schon.

Klar hat auch das Design Schwächen. Wenn jemand sehr viele Nodes unter seiner Kontrolle hat, kann er (zumindest langfristig) herausfinden, was man im Tor Netzwerk macht. Allerdings gibt es unzhählige Freiwilige, die Nodes betreiben (das kann übrigens auch jeder selbst daheim… aber das führt jetzt hier zu weit).

Also es ist wirklich nahezu unmöglich da ran zu kommen… oder was wäre Ihre Alternative?

Auf die „populären“ Alternativen wie Telegram setzen? Im Glauben Sie gehen da „unter“?! Also Sie müssen sich darüber im klaren sein, dass da einfach alles geloggt wird und Sie da einfach nicht untergehen werden. Das wäre ja zu schön.

Klar – Stecker ziehen und im Tante Emma Laden nebenan einkaufen und bar bezahlen. Naja, ist die Frage, ob Tante Emma auch Fotos verkauft.

Viele Grüße

das Corona Blog Team

Frage: Kann man Tor und Firefox parallel miteinander verwenden, oder ist das riskant? (Zum Beispiel Tor für den Besuch von Informationsseiten und Firefox für E-Mail und E-Banking?)

Hallo,

klar, das ist kein Problem, den Tor Browser können Sie für den Besuch von Seiten verwenden (ist ja auch ein angepasster Firefox) und Ihren privaten Firefox für alles andere, ohne Tor zu nutzen.

Viele Grüße

das Corona Blog Team

Ich sehe das blinde Vertrauen in Tor auch kritisch. Es wäre ziemlich naiv zu meinen, dass nur in China und im Iran automatisch auf dem Radar der Behörden aufleuchtet, wer Tor verwendet. Womöglich werden auch in Europa Tor User automatisch einer eingehenderen Überwachung unterzogen, ohne dass sie dies merken. Weitaus mehr noch als in anderen Bereichen des gesellschaftlichen Lebens gilt: Wo kein Kläger, da kein Richter. Sich darauf zu verlassen, dass Trojaner nur dann in Systme eingeschleust werden, wenn Gefahr im Verzug ist oder vorab ein richterlicher Beschluss eingeholt wurde, ist in der heutigen Zeit reichlich blauäugig.

Nun kann man sagen, aber es gibt ja Bridges, mit dem sich Tor User tarnen können. Das mag im Moment stimmen, geht aber am Kern der Sache vorbei. Tatsache ist, dass der gemeine Elektronik-User tendenziell immer im Hintertreffen ist gegenüber organisierten/professionellen Akteuren und weder die Zeit noch das fundierte Know-How hat, um den immer engmaschigeren Schleppnetzen zu entgehen. Es findet ein beständiger Wettlauf statt, und wenn in der breiteren IT- und Privacy-interessierten Öffentlichkeit eine Lösung thematisiert wird, darf man getrost annehmen, dass auf organisierter Seite bereits Gegenmittel entwickelt wurden oder vor dem Einsatz stehen.

Ein eigenes Thema ist die Technik der Stylometrie. Hier gab und gibt es sicherlich bedeutende Fortschritte in jüngerer Zeit. Ich gehe davon aus, dass dieser Blog und andere Plattformen mit ähnlicher Ausrichtung systematisch abgegrast und sämtliche Beiträge und Kommentare in riesige Datenbanken eingelesen werden. Vielleicht lassen sich in manchen Fällen bereits Muster herauslesen und Autoren identifizieren. Falls nicht, kann ma die informationen für später aufheben, wenn hierzulande oder gegebenenfalls bei noch engagierteren Stellen im Ausland noch leistungsfähigere Soft- und Hardware zur Verfügung steht.

Herr Storz

was mir an Ihrer ausführung ganz besonders fehlt ist der Hinweis oder zumindest der Verdacht (bei Unwissenheit), dass es doch die Geheimdienste selbst sind und zu Beginn von Tor wohl überwiegend auch erst waren, die all ihre krummen Geschäfte dort tätigten. Geheimdienste wie der CIA verdienen viele Milliarden jährlich, und das nicht mit einer Reinigungsfirma die brav Steuern bezahlt und auch nicht über Microsoft.

Ich bezweifle demnach, dass Tor entstand – wie Sie sagen – um die kriminellen Bürger gezielter, mit weniger Daten-Wirrwarr observieren zu können. Viel mehr haben die Geheimdienste, genauso wie manches Geschäft der Regierungen – Bspw. Waffenlieferungen an die IS nach Syrien & Co oder Geldsendungen, etc. – diesen „Untergrund-Browser“ benötigt und vielleicht deshalb auch geschaffen. Dort fliegen auch nur eher unvorsichtige auf, weil eben mittlerweile auch ganz normale Kriminalpolizei sich mit Tor nun auskennt. Den Geheimdiensten sind die Geschäfte dort wohl eher Jacke wie Hose, sofern man damit nicht in deren Geschäfte funkt oder deren Geschäfte damit gefährdet.

Interessanter Artikel, um viele Leute auf das Thema und die Möglichkeiten aufmerksam zu machen.

Leider taucht Lightning überhaupt nicht auf und es wird so getan, als ob bei Bitcoin alles direkt über die Blockchain abgewickelt werden muss. Im Gegenteil ermöglicht die zweite Netzwerkschicht Lightning, die auf der ersten Blockchainschicht aufsetzt, Zahlungen, die außer von den beiden Transaktionsparteien nicht verfolgt werden können. Auch die Transaktionskosten bewegen sich im Bruchteil eines Cents.

Beispielsweise läuft die gesamte Bitcoinadaption in El Salvador über Lightning.

Sehr nützlicher Artikel, das Thema ist ein Thema für sich… 😂😵 Aber es ist wichtig, nix mehr ohne VPN! Das was sich ProtonMail erlaubt ist einfach nur widerlich, die haben einen verpfiffen auf Druck der amerik. Behörden, gut der hat mit seinem Mail-Account jemanden mit dem Tode bedroht oder sowas, aber Proton hat seine IP weitergegeben… Möchte noch disroot.org mit anmerken.

Für alle, die sich von Android und iOS befreien möchten: Volla Phone. Ich hab mir nen Nexus5 mal organisiert und mit Ubuntu geflasht. Man kann telefonieren, simsen, theoretisch auch Signal benutzen, aber da kommen sie gerade mit den Updates nicht nach. Allerdings kann man dann auch eher ein Oma-Telefon nehmen, um Google und Co aus dem Weg zu gehen. Der Rest mit SIM Karte, naja, der bleibt eben. Aber Volla hört sich richtig gut an. Ich hab nur generell ein Problem damit mehr als 150€ für so Zeugs auszugeben, naja, mal schauen was so wird…

Aber TOP-Beiträge bzgl. anonym sein, super Arbeit, nicht nur der Artikel hier!

Für Cryptofans empfehle ich die Wasabi-Wallet.

Hier kann man sogenannte CoinJoins machen. Ähnlich einem Mixer.

https://www.wasabiwallet.io od. http://wasabiukrxmkdgve5kynjztuovbg43uxcbcxn6y2okcrsg7gb6jdmbad.onion/

Unter folgendem Link kann man Bitcoin mixen und BTC, LTC und XMR untereinander wechseln:

Kilos -> http://kilosvcm5bjht7dksveq3ofglrxwazyj2c7ggf5nefx6arjytlcbyiyd.onion

Für Android empfehle ich die beiden Wallets Coinomi und Monerujo.

https://www.coinomi.com bzw. https://www.monerujo.io

Coinomi gibt es auch als Desktop-Wallet. Das Schöne daran, man kann die Wallets an allen Geräten gleichzeitig verwalten.

Mit der Monero-Wallet (Monerujo) kann man auch an Bitcoin, Litecoin, Etherium, Dash und Doge Adressen überweisen/zahlen.

Für den Desktop ist die Monero Wallet MyMonero sehr komfortabel.

https://mymonero.com

Bitcoin-Zahlungen akzeptieren würde ich über BTCPAY realisieren. Somit kann man nur selber einsehen wieviel gespendet wurde.

https://btcpayserver.org/de_DE/

Was für Windows gilt, gilt übrigens auch für Apple (macOS). Apple hat seine Jünger davon überzeugt, dass Apple auf ihrer Seite ist und sie vor den bösen Mächten beschützt – Bullshit!!!

Zum Thema Anonymität: Was ist der größte Feind ihrer Privatsphäre? IHR HANDY. Einmal davon abgesehen, dass man sie mit 4G auf ca. 2m genau orten kann, wimmelt es auf ihrem Handy von Trackern (Spionen), die alles in Echtzeit an Datensammler liefern, was sie auf Ihrem Handy machen.

Jede Aktion auf Ihrem Handy wird registriert. Die größte Spionage-App auf Ihrem Handy ist die Facebook-App. Man kann sie nicht so einfach deinstallieren, und einmal aktiviert hat sie Zugriff auf so ziemlich alles (Bilder, Kontakte, Kalender, Telefonstatistik etc.). Doch auch wenn Sie sie nicht nutzen läuft das Teil im Hintergrund. Woher weiß ich das? Ich habe sie deinstalliert, und sie da, plötzlich hatte ich 0,3 MB mehr Arbeitsspeicher zur Verfügung.

Es hat seinen Grund, warum man möchte, dass sie alles über Ihr Handy erledigen können und sollen. Denn damit hat man die totale Überwachung sichergestellt.

Ja, diese Teile sind eine beschissene Wanze… Versteh nicht, warum jeder alles damit erledigen will und wie unkritisch, unbedarft und sorglos die Leute sind… Erich Mielke und Reinhard Heydrich hätten ihre wahre Freude an diesen Zeiten…

Hallo liebes Corona-Blog Team,

eine tolle Beschreibung!

Was ist mit Dash? Diese soll ja auch anonym und sicher sein.

Hallo,

Dash können wir leider nur vom Hörensagen und haben damit keinerlei Erfahrung – vielleicht wissen Sie mehr darüber?

Viele Grüße

das Corona Blog Team

Danke. Für IT-technisch wenig versierte Leute aber de facto unpraktikabel, da zu aufwändig und letztlich im Einzelnen zu fehleranfällig. Zu Tor liest man immer wieder, dass damit keineswegs Anonymität gewährleistet sei, bestenfalls könne man seine Spuren vor den grossen IT- und Datenkraken etwas verbergen.

Hallo,

na scheinbar nutzen Sie ja erfolgreich Tor 😉

Haben Sie konkrete Meldungen, über „Verlust der Anonymität“? Wie so oft muss man da leider sagen, hängt das wahrscheinlich am Benutzer vor dem Rechner.

Und zu dem Aufwand: Ja, wer erwartet, dass geht innerhalb von 3 Minuten, ohne sich irgendwie zu bemühen, der hat falsche Erwartungen. Aber wer das nicht schafft, der muss dann eben „einfachere“ Alternativen suchen – und die gehen mit an Sicherheit grenzender Wahrscheinlichkeit auf Kosten der Privatsphäre.

Viele Grüße

das Corona Blog Team

Tor benutzt sogar „meine Oma“.

Aber es stimmt, wie gesagt, da waren Leute an dessen Entwicklung beteiligt.

Und es gibt wohl auch eine Browserhistorie. Also, wenn jemand den Rechner beschlagnahmt, sieht man vielleicht doch, wo der Nutzer unterwegs war? Das weiß ich nicht…

Wenn aber die letzten 10 oder 5 Jahre alle Leute überwiegend Tor (natürlich nicht zum Banking oder Einloggen bei einer privaten Emailadresse! Seid Euch immer bewusst, dass theoretisch jemand an einem Knoten mitlesen könnte…) genutzt und nur Linux installiert hätten, sowie kein Smartphone und Social Media verwendet hätten, dann wären die da oben jetzt wahrscheinlich nicht so gut darin, unser Massen-Verhalten so exakt vorherzusagen und zu manipulieren!!!! 🙁

Die kennen uns (als Masse) in und auswendig.

Sie können vor Amazon natürlich nicht verbergen, was sie kaufen. Aber Sie könnten, wenn Sie auf Amazon nach Sachen suchen, sich nicht anmelden und bevor Sie sich anmelden alle Cookies löschen (Click&Clean). Das gleiche mit Google Seiten bzw. eben nicht nutzen. Mehrere E-Mail-Konten anlegen, nicht alles über eine Adresse machen und schon gar nicht alles über ein Smartphone! VPN generell inst. Anbieter sollte nicht in einem Land der 14 eyes sitzen. Man lernt das nicht einfach mal so nebenbei. Für Nicht-IT-Affine ist das alles natürlich zu viel, dann halt mit dem Übel leben oder jemanden um Hilfe bitten. Aller Anfang ist schwer.

Leider fehlt der Hinweis hier, Windows durch Linux zu ersetzen. Noch besser, kommerzielle Software komplett durch freie zu ersetzen.

Beruflich arbeite ich ausschließlich unter Linux. Linux ist nicht mehr wie vor zwanzig Jahren kryptisch, sondern ein wirklich ausgereiftes Betriebssystem.

Wer es einfach mag, sollte sich mal Kubuntu anschauen.

https://kubuntu.org/

Ich hatte seit 2006 oder so Linux (Ubuntu), war sehr, sehr zufrieden, zwischenzeitlich nutzte es sogar meine völlig Technik-un-affine Mutter.

Sehr anwenderfreundlich.

Leider funktionieren manche Dinge damit nicht (Ikea-Küchenplaner, Steuersoftware), weshalb ich aktuell wieder Windows brauche 🙁

Ich suche nach einer Möglichkeit, das bestehende Windows irgendwie über Partitionierung durch eine Lösung mit sowohl Windows als auch Linux (Auswahlmöglichkeit beim Starten) parallel zu ersetzen, aber das scheint nicht mehr so simpel wie früher zu sein, zumal wenn man Windows schon drauf hat und keine Installations-CD dafür mehr hat oder so etwas.

Notlösung wäre über einen Stick. Aber so ganz ideal ist es nicht, denn eigentlich würde ich immer nur Linux benutzen wollen und nur 1 mal im Jahr Windows 😉

Danke an Euch, liebes Coronablog-Team, für die unheimlich umfassenden Infos und die Zusammenstellung. Das eine oder andere sollte ich mir davon auch noch mal genauer ansehen.

Tor verwende ich grundsätzlich.

Man sollte aber wissen, dass es früher immer hieß, der am. Geheimdienst sei an dessen Entwicklung beteiligt gewesen, und das könnte heißen, dass der besonders mitliest, aber ist mir immer egal gewesen. Ich wollte mich immer vor den Konzernen und deren kommerziellen Interessen schützen. Bisher jedenfalls dachte ich immer so.

Eure Emailadresse, die Tipps dazu im anderen Beitrag, fand ich auch äußerst hilfreich, das kannte ich zum Beispiel noch gar nicht.

Nach wie vor wird man bei einer Linux-Installation beispielsweise von Debian oder Ubuntu gefragt, ob man das Windows behalten und verkleinern und das Linux zusätzlich installieren möchte. Dann wird der Bootloader Grub installiert und der erlaubt bei jedem Start die Wahl zwischen Linux und Windows. Dann gibt es noch VirtualBox und Wine/PlayOnLinux, um Windows-Programme unter Linux laufen zu lassen.

Lösung: Virtuelle Box!

Hab so WinXP auf PC – neben natürlich echtes Win auf erster Partition.

Mein Anbieter (Tuxedo-PC) hatte mir 2017 auch Win10 mit vorinstalliert auf separater Partition – mit Win10 war ich absolut nicht zufrieden, wenn 7 mich schon nicht hat machen lassen, was ich wollte – so mein Gefühl – selbst als Admin bei Wartungsaufgaben, so gab Win10 mir erst recht eine Abneigung zurück. Verspielt, Oberfläche wie Kindergarten, 256 Farben – eher 16 Farben, und das in 32 bit Farbtiefe. Congstar-Werbung, ihr wißt?!

Ich hab Mageia 8

Ursprüngich war ubuntu mitgeliefert – Ubuntu 16

Doch, das ist kein Problem. Sie müssen nur Windows zuerst installieren und dann Linux. Dann übernimmt der Grub Loader die Kontrolle.

Sie müssen bei neueren PCs aber entspr. Einstellungen im UEFI vornehmen, daß das so klappt. Probleme damit hatte ich bisher nur bei Medion-Geräten. Ich weiß nicht, was die das wie miteinander verdrahtet haben, wollte auch nicht zu sehr alles deinstallieren etc. weil ich die Geräte sonst net zurückgeben könnte. Die Kisten haben mir nicht mal ne zusätzl. eingebaute SSD zur Bootauswahl gegeben, deswegen kauf ich Geräte nur noch,wenn sie FreeDOS sind.

Ich nutze Ubunu und Mint.

Und wer einen alten Rechner hat, der wird ihn mit https://lubuntu.me/ oder mit https://www.debian.org/ und LXDE- oder LXQt-Arbeitsoberfläche lebendig machen.